在本指南中,您将学习如何在 Rocky Linux 8 上安装 GVM 21.04。 G骨 伏脆弱 米管理 (GVM),以前称为 OpenVAS,是一种网络安全扫描程序,它提供一组网络漏洞测试 (NVT) 来检测系统和应用程序中的安全漏洞。 在撰写本文时,GVM 21.04 是当前的稳定版本。

想改用 Debian 11? 使用以下指南;

在 Debian 11/Debian 10 上安装 GVM 21.04

在 Rocky Linux 8 上安装 GVM 21.04

先决条件

在这个演示中,我们将从源代码在 Rocky Linux 8 上安装和设置 GVM 21.04。 因此,以下是我个人推荐的系统要求。

- 至少 4 GB 内存

- 至少 4 个 vCPU

- 超过 8 GB 的磁盘空间(我们在本演示中使用了 16 GB)

但是,这些要求会因您的用例而异。 只要确保提供“足够”。

免责声明:我不能保证本指南开箱即用。 所以就试试吧。

运行系统更新

首先,更新和升级您的系统包;

dnf update

在 Rocky Linux 上创建 GVM 用户

在本演示中,我们将以非特权系统用户身份运行 GVM 21.04。 因此,创建 gvm 系统用户帐户。

useradd -r -d /opt/gvm -c "GVM User" -s /bin/bash gvm

创建选项指定的 GVM 用户目录 -d 在上面的命令中,将用户和组所有权设置为 gvm.

mkdir /opt/gvm && chown gvm: /opt/gvm

安装所需的构建工具

为了在 Rocky Linux 8 上成功构建 GVM 21.04,您需要安装一些必需的依赖项和构建工具。

启用将提供额外包的存储库;

dnf install epel-release -y

dnf config-manager --set-enabled powertools

接下来,安装所需的构建工具。

dnf group install "Development Tools"

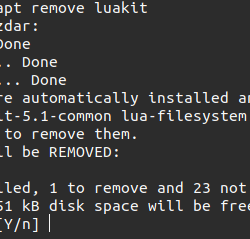

dnf install cmake glib2-devel zlib-devel gnutls-devel libuuid-devel libssh-devel libxml2-devel wget vim rsync libgcrypt-devel openldap-devel popt-devel redis libical-devel openssl-devel hiredis-devel radcli-devel bzip2-devel python3-devel libpq-devel texinfo xmltoman nmap sshpass socat mingw32-gcc ncurses-devel libunistring-devel xz-devel gpgme-devel libksba-devel doxygen libpcap-devel python3-polib libmicrohttpd-devel gnutls-utils libnet-devel libffi-devel构建 OpenVAS SMB 需要 Heimdal GSSAPI 包。 您需要从源代码构建此包。

从发布页面下载 Heimdal 包。

wget https://github.com/heimdal/heimdal/releases/download/heimdal-7.7.0/heimdal-7.7.0.tar.gz -P /tmp/在 Rocky Linux 8 上解压并安装 Heimdal;

cd /tmptar xzf heimdal-7.7.0.tar.gz cd heimdal-7.7.0 ./configure --enable-opt=no --disable-otp --prefix=/opt/heimdal make make install cd ~ln -s /opt/heimdal/include/ /opt/heimdal/include/heimdal echo "/opt/heimdal/lib" > /etc/ld.so.conf.d/heimdal-gssapi.conf ldconfig接下来,创建一个符号 /usr/lib64/libtspi.so.1 到 /usr/lib64/libtspi.so. 需要这样做来修复错误, /usr/bin/ld: 找不到 -ltspi, 在编译 OpenVAS SMB 时遇到。

ln -s /usr/lib64/libtspi.so.1 /usr/lib64/libtspi.so安装构建 OSPD 所需的 Python >=3.7。 本次演示我们选择安装Python 3.7.9;

wget https://www.python.org/ftp/python/3.7.9/Python-3.7.9.tgztar xzf Python-3.7.9.tgz cd Python-3.7.9 ./configure --enable-optimizations make altinstall cd ~配置 SELinux

在这个演示中,我们设置了 SELinux 以在许可模式下运行。 不过我不推荐这个。 但是我无法处理各种权限!

setenforce 0

sed -i 's/=enforcing/=permissive/' /etc/selinux/config

允许 gvm 用户使用无密码运行安装 sudo;

echo "gvm ALL = NOPASSWD: $(which make) install" > /etc/sudoers.d/gvm在 Rocky Linux 8 上安装 Yarn

接下来,按照以下链接安装 Yarn JavaScript 包管理器;

在 Rocky Linux 8 上安装 Yarn

在 Rocky Linux 8 上安装 PostgreSQL

GVM 21.04 使用 PostgreSQL 作为后端数据库。 因此,运行以下命令在 Rocky Linux 8 上安装 PostgreSQL。

sudo dnf -y install -y postgresql-server postgresql-contrib postgresql-server-devel

安装完成后,初始化:

/usr/bin/postgresql-setup --initdb

接下来,启动它并使其在系统启动时运行;

systemctl enable --now postgresql

创建 PostgreSQL 用户和数据库

安装完成后,为 Greenbone 漏洞管理守护进程 (gvmd) 创建 PostgreSQL 用户和数据库。

请注意,数据库和用户应创建为 PostgreSQL 用户, 邮局.

sudo -Hiu postgres createuser gvm createdb -O gvm gvmd

授予 PostgreSQL 用户 DBA 角色

psql gvmd create role dba with superuser noinherit; grant dba to gvm; q exit

完成后,重新启动 PostgreSQL;

systemctl restart postgresql

创建符号链接;

ln -s /usr/include /usr/include/postgresql从源代码构建 GVM 21.04

在 Rocky Linux 8 上安装和设置 GVM 21.04 需要不同的工具。

- GVM 库

- OpenVAS 扫描器

- OSPd

- ospd-openvas

- Greenbone 漏洞管理器

- 绿骨安全助理

- Python-GVM

- GVM-工具

- OpenVAS 中小企业

每个组件都有 自述文件 和一个 安装文件 解释如何构建和安装它的文件。

由于我们以非特权用户 gvm 运行 GVM,那么我们将安装所有 GVM 配置文件和库, /opt/gvm.

更新 PATH 环境变量 /etc/environment, 包含 GVM 二进制路径,使其看起来像;

echo "PATH=$PATH:/opt/gvm/bin:/opt/gvm/sbin:/opt/gvm/.local/bin" >> /etc/environment

source /etc/environment

将 GVM 库路径添加到 /etc/ld.so.conf.d.

echo "/opt/gvm/lib" > /etc/ld.so.conf.d/gvm.conf

在 Rocky Linux 8 上安装和设置 GVM 21.04

切换到 GVM 用户 gvm 并创建一个临时目录来存储 GVM 源文件。

su - gvm

mkdir gvm-source

下载 GVM 21.04 源文件

导航到上面创建的临时目录并运行后续命令来克隆 GVM github 分支文件。

cd gvm-source

git clone -b gvm-libs-21.04 https://github.com/greenbone/gvm-libs.git

git clone -b master https://github.com/greenbone/openvas-smb.git

git clone -b openvas-21.04 https://github.com/greenbone/openvas.git

git clone -b ospd-21.04 https://github.com/greenbone/ospd.git

git clone -b ospd-openvas-21.04 https://github.com/greenbone/ospd-openvas.git

git clone -b gvmd-21.04 https://github.com/greenbone/gvmd.git

git clone -b gsa-21.04 https://github.com/greenbone/gsa.git

源文件到位后,继续在 Rocky Linux 8 上构建和安装 GVM 21.04。

注意当前工作目录;

pwd

/opt/gvm/gvm-source

ls -1

gsa gvmd gvm-libs openvas openvas-smb ospd ospd-openvas请注意,我们会将所有 GVM 21.04 文件和库安装到非标准位置, /opt/gvm.

因此,您需要设置 PKG_CONFIG_PATH 在运行安装之前将环境变量添加到 pkg-config 文件的位置。

注意命令.

一定要更换路径, /opt/gvm, 因此。

构建和安装 GVM 11 库

从源目录中, /opt/gvm/gvm-source, 在这个设置中,切换到 GVM 库目录;

cd gvm-libs mkdir build && cd build PKG_CONFIG_PATH=/opt/gvm/lib/pkgconfig:$PKG_CONFIG_PATH cmake .. -DCMAKE_INSTALL_PREFIX=/opt/gvm make sudo make install构建和安装 OpenVAS 扫描仪和 OpenVAS SMB

Open Vulnerability Assessment Scanner (OpenVAS) 是一个功能齐全的扫描引擎,它执行网络漏洞测试 (NVT) 的持续更新和扩展源。

OpenVAS SMB 为 OpenVAS Scanner 提供模块以通过 Windows Management Instrumentation API 和 Microsoft Windows 系统进行交互。 winexe 二进制以在该系统上远程执行进程。

构建并安装 openvas-smb;

cd ../../openvas-smb/ mkdir build && cd build PKG_CONFIG_PATH=/opt/gvm/lib/pkgconfig:/opt/heimdal/lib/pkgconfig:$PKG_CONFIG_PATH cmake .. -DCMAKE_INSTALL_PREFIX=/opt/gvm make sudo make install构建并安装 OpenVAS 扫描器;

cd ../../openvas mkdir build && cd build cmake .. -DCMAKE_INSTALL_PREFIX=/opt/gvm make make install配置 OpenVAS 扫描器

主机扫描信息临时存储在 Redis 服务器上。 Redis服务器的默认配置是 /etc/redis/redis.conf.

切换回特权用户并继续。

exit开始运行下面的命令来为已安装的共享库创建缓存;

ldconfig接下来,复制 OpenVAS 扫描器 Redis 配置文件, redis-openvas.conf, 到同一个Redis配置文件;

mv /etc/redis.conf{,.original}

cp /opt/gvm/gvm-source/openvas/config/redis-openvas.conf /etc/redis.conf

更新配置的所有权。

chown redis: /etc/redis.conf

在 /etc/redis.conf 上更新 Redis unix socket 的路径:

sed -i 's#/run/redis-openvas/redis.sock#/tmp/redis.sock#' /etc/redis.conf

同理,指定Redis socket文件的路径 /etc/openvas/openvas.conf 配置文件使用 db_address 参数如下。

echo "db_address = /tmp/redis.sock" > /etc/openvas/openvas.conf

chown gvm: /etc/openvas/openvas.conf

将 gvm 用户添加到 redis 组;

usermod -aG redis gvm

您还可以通过进行以下调整来优化 Redis 服务器本身以提高性能;

增加 somaxconn 的值以避免客户端连接缓慢问题。

echo "net.core.somaxconn = 1024" >> /etc/sysctl.conf

在内存不足的情况下,Redis 后台保存可能会失败。 为避免这种情况,请启用内存过量使用 (人 5 过程).

echo 'vm.overcommit_memory = 1' >> /etc/sysctl.conf

重新加载上面创建的 sysctl 变量。

sysctl -p

为避免使用 Redis 产生延迟和内存使用问题,请禁用 Linux 内核对透明大页面 (THP) 的支持。 要轻松解决此问题,请为此创建一个 systemd 服务单元。

cat > /etc/systemd/system/disable_thp.service << 'EOL' [Unit] Description=Disable Kernel Support for Transparent Huge Pages (THP) [Service] Type=simple ExecStart=/bin/sh -c "echo 'never' > /sys/kernel/mm/transparent_hugepage/enabled && echo 'never' > /sys/kernel/mm/transparent_hugepage/defrag" [Install] WantedBy=multi-user.target EOL

重新加载 systemd 配置;

systemctl daemon-reload启动并启用此服务以在系统启动时运行。

systemctl enable --now disable_thp启动并启用Redis在系统启动时运行;

systemctl enable --now redis许多网络漏洞测试 (NVT) 需要 root 权限才能执行某些操作。 自从 openvas 是从一个 ospd-openvas 过程,通过 sudo, 将下面的行添加到 sudoers 文件以确保 gvm 此演示中使用的用户可以使用无密码以提升的权限运行 openvas sudo.

echo "gvm ALL = NOPASSWD: /opt/gvm/sbin/openvas" > /etc/sudoers.d/gvm另外,更新 secure_path 包括 GVM /sbin 路径, /opt/gvm/sbin.

sed -i.bak '/secure_path/ s|$|:/opt/gvm/sbin|' /etc/sudoers更新 NVT

使用 Greenbone 安全源/社区源更新网络漏洞测试源 greenbone-nvt-sync 命令。

这 greenbone-nvt-sync 命令 禁止 作为特权用户 root 执行,因此切换回我们上面创建的 GVM 用户并更新 NVT。

确保用户可以写入 OpenVAS 库目录, /var/lib/openvas/, 目录。

chown -R gvm: /var/lib/openvas/su - gvm接下来,以 openvas 用户身份更新 NVT;

greenbone-nvt-sync更新完成后,您需要使用来自 VT 文件的相同 VT 信息更新 Redis 服务器;

sudo openvas --update-vt-info构建和安装 Greenbone 漏洞管理器

PKG_CONFIG_PATH=/opt/gvm/lib/pkgconfig:/opt/heimdal/lib/pkgconfig:$PKG_CONFIG_PATH cd gvm-source/gvmd mkdir build && cd build cmake .. -DCMAKE_INSTALL_PREFIX=/opt/gvm make sudo make install构建和安装 Greenbone 安全助手

PKG_CONFIG_PATH=/opt/gvm/lib/pkgconfig:/opt/heimdal/lib/pkgconfig:$PKG_CONFIG_PATH cd ../../gsa mkdir build && cd build cmake .. -DCMAKE_INSTALL_PREFIX=/opt/gvm make sudo make installExit gvm 用户;

exit使能够 gvm 用户运行 GSA Web 应用程序守护程序, gsad, 无密码 sudo.

echo "gvm ALL = NOPASSWD: /opt/gvm/sbin/gsad" >> /etc/sudoers.d/gvm使提要保持最新

gvmd Data, SCAP 和 CERT 应通过致电 greenbone-feed-sync 定期编写脚本(例如通过 cron 条目):

chown -R gvm: /var/lib/gvmsudo -Hiu gvm greenbone-feed-sync --type GVMD_DATAsudo -Hiu gvm greenbone-feed-sync --type SCAPsudo -Hiu gvm greenbone-feed-sync --type CERT请注意: 这 CERT 饲料同步取决于提供的数据 SCAP feed 并且应该在同步之后调用。

考虑设置 cron 作业,以您喜欢的频率运行 nvts、cert 和 scap 数据更新脚本,以从提要服务器获取更新。

接下来,运行以下命令以生成证书 gvmd。 服务器证书用于身份验证,而客户端证书主要用于授权。 更多关于 man gvm-manage-certs.

gvm-manage-certs -achown -R gvm: /opt/gvm/ /var/lib/gvm构建和安装 OSPd 和 OSPd-OpenVAS

开放扫描器协议 (OSP) 为不同的安全扫描器创建了统一的界面,并使它们的控制流和扫描结果在中央 Greenbone 漏洞管理器服务下始终可用。

su - gvm PKG_CONFIG_PATH=/opt/gvm/lib/pkgconfig:$PKG_CONFIG_PATH根据安装的当前 Python 版本,设置 PYTHONPATH。 我们在这个演示中使用 Python 3.7。

PYTHONPATH=/opt/gvm/lib/python3.7/site-packagesmkdir -p /opt/gvm/lib/python3.7/site-packages构建 OSPD

cd /opt/gvm/gvm-source/ospdpython3.7 setup.py install --prefix=/opt/gvm

构建 OSPD-OpenVAS

cd /opt/gvm/gvm-source/ospd-openvaspython3.7 setup.py install --prefix=/opt/gvm运行 OpenVAS Scanner、GSA 和 GVM 服务

为了对 OpenVAS 扫描器、GSA(WebUI 服务)和 GVM 守护进程进行管理,为它们分别创建 systemd 服务单元文件,如下所示。

注销为 gvm 用户并以特权用户身份执行以下命令。

exitsudo chown -R gvm: /opt/gvm/为 GVM 服务创建 Systemd 服务单元

创建 OSPD OpenVAS systemd 服务

cat > /etc/systemd/system/ospd-openvas.service << 'EOL' [Unit] Description=Description=OSPd Wrapper for the OpenVAS Scanner (ospd-openvas) After=redis.service After=postgresql.service [Service] ExecStartPre=-rm -rf /run/gvm/ospd-openvas.pid /run/gvm/ospd-openvas.sock Type=simple User=gvm Group=gvm RuntimeDirectory=gvm Environment=PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/games:/usr/local/games:/opt/gvm/bin:/opt/gvm/sbin Environment=PYTHONPATH=/opt/gvm/lib/python3.7/site-packages ExecStart=/opt/gvm/bin/ospd-openvas --pid-file /run/gvm/ospd-openvas.pid --log-file /var/log/gvm/ospd-openvas.log --lock-file-dir /run/gvm/ -u /run/gvm/ospd-openvas.sock RemainAfterExit=yes [Install] WantedBy=multi-user.target EOL

chown -R gvm: /run/gvm /var/log/gvm重新加载 systemd 服务单元配置。

systemctl daemon-reloadsystemctl start ospd-openvas检查服务状态;

systemctl status ospd-openvas● ospd-openvas.service - Description=OSPd Wrapper for the OpenVAS Scanner (ospd-openvas) Loaded: loaded (/etc/systemd/system/ospd-openvas.service; enabled; vendor preset: disabled) Active: active (exited) since Thu 2021-09-30 06:41:59 EAT; 3min 38s ago Process: 967 ExecStart=/opt/gvm/bin/ospd-openvas --pid-file /run/gvm/ospd-openvas.pid --log-file /var/log/gvm/ospd-openvas.log --lock-file-dir /run/gvm/ -u /run/gvm/ospd> Process: 965 ExecStartPre=/usr/bin/rm -rf /run/gvm/ospd-openvas.pid /run/gvm/ospd-openvas.sock (code=exited, status=0/SUCCESS) Main PID: 967 (code=exited, status=0/SUCCESS) Tasks: 4 (limit: 29841) Memory: 630.1M CGroup: /system.slice/ospd-openvas.service ├─1694 /usr/local/bin/python3.7 /opt/gvm/bin/ospd-openvas --pid-file /run/gvm/ospd-openvas.pid --log-file /var/log/gvm/ospd-openvas.log --lock-file-dir /run/gvm> └─1696 /usr/local/bin/python3.7 /opt/gvm/bin/ospd-openvas --pid-file /run/gvm/ospd-openvas.pid --log-file /var/log/gvm/ospd-openvas.log --lock-file-dir /run/gvm> Sep 30 06:41:59 rocky8 systemd[1]: Starting Description=OSPd Wrapper for the OpenVAS Scanner (ospd-openvas)... Sep 30 06:41:59 rocky8 systemd[1]: Started Description=OSPd Wrapper for the OpenVAS Scanner (ospd-openvas).

检查日志;

tail -f /var/log/gvm/ospd-openvas.log启用 OpenVAS 扫描程序以在系统启动时运行;

systemctl enable ospd-openvas创建 GVMD Systemd 服务文件

cp /lib/systemd/system/gvmd.service{,.bak}cat > /lib/systemd/system/gvmd.service << 'EOL' [Unit] Description=Greenbone Vulnerability Manager daemon (gvmd) After=ospd-openvas.service Wants=postgresql.service ospd-openvas.service [Service] Type=simple User=gvm Group=gvm RuntimeDirectory=gvm Environment=PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/games:/usr/local/games:/opt/gvm/bin:/opt/gvm/sbin Environment=PYTHONPATH=/opt/gvm/lib/python3.7/site-packages ExecStart=/opt/gvm/sbin/gvmd --osp-vt-update=/run/gvm/ospd-openvas.sock --unix-socket=/run/gvm/gvmd.sock RemainAfterExit=yes [Install] WantedBy=multi-user.target EOL

重新加载 systemd 配置并启动 GVMD。

systemctl daemon-reloadsystemctl start gvmd检查状态;

systemctl status gvmd● gvmd.service - Greenbone Vulnerability Manager daemon (gvmd) Loaded: loaded (/usr/lib/systemd/system/gvmd.service; enabled; vendor preset: disabled) Active: active (exited) since Thu 2021-09-30 06:41:59 EAT; 6min ago Process: 968 ExecStart=/opt/gvm/sbin/gvmd --osp-vt-update=/run/gvm/ospd-openvas.sock --unix-socket=/run/gvm/gvmd.sock (code=exited, status=0/SUCCESS) Main PID: 968 (code=exited, status=0/SUCCESS) Tasks: 1 (limit: 29841) Memory: 116.3M CGroup: /system.slice/gvmd.service └─1113 gvmd: Waiting for incoming connections Sep 30 06:41:59 rocky8 systemd[1]: Started Greenbone Vulnerability Manager daemon (gvmd).

创建 GSA systemd 服务单元文件

cp /lib/systemd/system/gsad.service{,.bak}cat > /etc/systemd/system/gsad.service << 'EOL' [Unit] Description=Greenbone Security Assistant daemon (gsad) Documentation=man:gsad(8) https://www.greenbone.net After=network.target gvmd.service Wants=gvmd.service [Service] Type=forking User=gvm Group=gvm #PIDFile=/run/gvm/gsad.pid Environment=PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/games:/usr/local/games:/opt/gvm/bin:/opt/gvm/sbin:/opt/gvm/.local/bin Environment=PYTHONPATH=/opt/gvm/lib/python3.7/site-packages ExecStart=/usr/bin/sudo /opt/gvm/sbin/gsad --munix-socket=/run/gvm/gvmd.sock -k /var/lib/gvm/private/CA/clientkey.pem -c /var/lib/gvm/CA/clientcert.pem RemainAfterExit=yes [Install] WantedBy=multi-user.target Alias=greenbone-security-assistant.service EOL

重新加载系统单元配置并启动服务;

systemctl daemon-reload systemctl enable --now gsad检查状态;

systemctl status gsad● gsad.service - Greenbone Security Assistant daemon (gsad) Loaded: loaded (/usr/lib/systemd/system/gsad.service; enabled; vendor preset: disabled) Active: active (exited) since Thu 2021-09-30 06:54:51 EAT; 33s ago Docs: man:gsad(8) https://www.greenbone.net Process: 2242 ExecStart=/usr/bin/sudo /opt/gvm/sbin/gsad --munix-socket=/run/gvm/gvmd.sock -k /var/lib/gvm/private/CA/clientkey.pem -c /var/lib/gvm/CA/clientcert.pem (co> Sep 30 06:54:51 rocky8 systemd[1]: Starting Greenbone Security Assistant daemon (gsad)... Sep 30 06:54:51 rocky8 sudo[2242]: gvm : TTY=unknown ; PWD=/ ; USER=root ; COMMAND=/opt/gvm/sbin/gsad --munix-socket=/run/gvm/gvmd.sock -k /var/lib/gvm/private/CA/cli> Sep 30 06:54:51 rocky8 systemd[1]: Started Greenbone Security Assistant daemon (gsad).

创建 GVM 扫描器

由于我们启动了扫描器并将其设置为使用我们的非标准扫描器主机路径(/run/gvm/ospd-openvas.sock),我们需要创建和注册我们的扫描仪;

sudo -Hiu gvm gvmd --create-scanner="Kifarunix-demo OpenVAS Scanner" --scanner-type="OpenVAS" --scanner-host=/run/gvm/ospd-openvas.sock接下来,您需要验证您的扫描仪。 为此,您首先需要获取扫描仪标识符;

sudo -Hiu gvm gvmd --get-scanners08b69003-5fc2-4037-a479-93b440211c73 OpenVAS /run/ospd/ospd-openvas.sock 0 OpenVAS Default 6acd0832-df90-11e4-b9d5-28d24461215b CVE 0 CVE 18258727-8815-46ec-b3e6-4d8ce5dcc956 OpenVAS /run/gvm/ospd-openvas.sock 9390 Kifarunix-demo OpenVAS Scanner根据上面的输出,我们的扫描仪 UUID 是, 18258727-8815-46ec-b3e6-4d8ce5dcc956.

验证扫描仪;

sudo -Hiu gvm gvmd --verify-scanner=18258727-8815-46ec-b3e6-4d8ce5dcc956

命令输出;

Scanner version: OpenVAS 21.4.3~dev1~git-e0012eb5-openvas-21.04.

创建 OpenVAS (GVM) 管理员用户

通过运行以下命令创建 OpenVAS 管理用户;

sudo -Hiu gvm gvmd --create-user admin

此命令为用户生成一个随机密码。 请参阅下面的示例输出;

User created with password 'fee42e66-117c-42f8-9b48-429e51194a13'.如果你想创建一个用户同时创建你自己的密码;

sudo -Hiu gvm gvmd --create-user gvmadmin [email protected]

否则,您可以重置现有用户的密码;

sudo -Hiu gvm gvmd --user=<USERNAME> --new-password=<PASSWORD>

管理员用户稍后可以通过 Greenbone 安全助手 (GSA) 等客户端创建更多用户或管理员。

设置 Feed 导入所有者

根据 gvmd/INSTALL.md,以前是 gvmd 源代码一部分的某些资源现在通过提要提供。 一个例子是配置“Full and Fast”。

如果配置了“Feed Import Owner”,gvmd 只会创建这些资源:

sudo -Hiu gvm gvmd --modify-setting 78eceaec-3385-11ea-b237-28d24461215b --value <uuid_of_user>所有创建的用户的 UUID 都可以使用

sudo -Hiu gvm gvmd --get-users --verbose样本输出;

admin 9a9e5070-d2f0-4802-971e-c9d61e682c21然后使用用户 UUID 修改 gvmd 设置。

sudo -Hiu gvm gvmd --modify-setting 78eceaec-3385-11ea-b237-28d24461215b --value 9a9e5070-d2f0-4802-971e-c9d61e682c21GVM 日志文件

各种日志文件位于 /opt/gvm/var/log/gvm 目录。

ls /opt/gvm/var/log/gvm

gsad.logls -1 /var/log/gvm/gvmd.log openvas.log ospd-openvas.log访问 GVM 21.04 (OpenVAS)

Greenbone 安全助手 (GSA) WebUI 守护程序打开端口 443 并侦听所有接口。 如果防火墙正在运行,请打开此端口以允许外部访问。

firewall-cmd --add-port=443/tcp --permanent firewall-cmd --reload

您现在可以通过 url 访问 GSA https:<serverIP-OR-hostname>. 接受自签名 SSL 警告并继续。

使用上面生成的管理凭据登录。

安全信息

端口列表

你去吧。 这就是在 Rocky Linux 8 上安装和设置 GVM 21.04 所需的全部内容。您现在可以开始运行扫描了。

笔记:创建扫描任务时,一定要选择我们上面创建的Scanner。

样品扫描结果;

您现在可以创建目标主机以进行扫描并安排扫描在您自己的首选时间运行。

这标志着我们关于如何在 Rocky Linux 8 上安装和设置 GVM 21.04 的教程结束。

我错过了什么吗,把它放在评论部分!! 享受

参考

源文件 自述文件 和 安装文件 文件。

在 Rocky Linux 8 上安装 Nikto Web Scanner

在 Ubuntu 20.04 上安装和使用 Nikto Web Scanner

在 Debian 10 上安装和设置 GVM 20.08